Двухфакторная аутентификация (2FA) обеспечивает безопасность онлайн-аккаунтов в условиях растущих киберугроз. В этой статье мы рассмотрим, что такое 2FA код, как он работает и почему его использование необходимо для защиты личной информации. Вы узнаете о преимуществах двухфакторной аутентификации и получите практические советы по ее внедрению, что поможет повысить уровень безопасности в цифровом пространстве.

Что такое 2FA код и как он работает

Двухфакторная аутентификация представляет собой многоуровневую защиту, при которой для доступа к системе необходимо не только ввести обычный пароль, но и получить дополнительный одноразовый код. Этот код создается с помощью специальных алгоритмов и имеет ограниченный срок действия, обычно от 30 до 60 секунд. Система основывается на принципе «что-то, что вы знаете» (пароль) и «что-то, что у вас есть» (одноразовый код).

Технически процесс выглядит следующим образом: когда пользователь пытается войти в систему, сервер отправляет запрос на авторизацию, после чего генерируется уникальный набор символов с использованием протоколов HOTP (HMAC-based One-Time Password) или TOTP (Time-based One-Time Password). Эти протоколы применяют сложные математические алгоритмы, которые основываются на текущем времени и секретном ключе, известном только серверу и клиенту.

Существует несколько способов получения кодов для двухфакторной аутентификации, каждый из которых имеет свои особенности. SMS-подтверждение остается наиболее распространенным методом, однако его безопасность вызывает сомнения у специалистов. Более надежными считаются специальные приложения-генераторы, такие как Google Authenticator или Microsoft Authenticator, которые функционируют автономно и не требуют постоянного подключения к интернету. Также становятся все более популярными аппаратные ключи безопасности, например, YubiKey, которые обеспечивают высокий уровень защиты.

По данным статистики 2024 года, использование программных генераторов вместо SMS увеличивает безопасность на 78%, а применение аппаратных ключей повышает этот показатель еще на 20%. Артём Викторович Озеров, специалист по информационной безопасности компании SSLGTEAMS, подчеркивает интересную тенденцию: «Многие пользователи воспринимают двухфакторную аутентификацию как сложную технологию, но на самом деле это простой инструмент, который можно освоить за считанные минуты. Главное — правильно выбрать способ получения кодов и понимать принцип их работы».

Эксперты в области кибербезопасности подчеркивают важность двухфакторной аутентификации (2FA) как одного из наиболее эффективных методов защиты личных данных. 2FA добавляет дополнительный уровень безопасности, требуя от пользователя не только пароль, но и второй элемент подтверждения, который может быть получен через SMS, приложение или аппаратный токен. Это значительно снижает риск несанкционированного доступа к аккаунтам, даже если пароль был скомпрометирован. Специалисты отмечают, что внедрение 2FA особенно актуально в условиях растущих киберугроз и атак на личные данные. Они рекомендуют пользователям активировать эту функцию на всех доступных платформах, чтобы минимизировать потенциальные риски и повысить уровень защиты своих цифровых активов.

Принцип действия различных типов 2FA кодов

- SMS-коды: самый доступный способ, но подверженный атакам SIM-swapping.

- Приложения-генераторы: создают одноразовые коды без необходимости интернет-соединения.

- Аппаратные токены: физические устройства, обеспечивающие максимальную защиту.

- Push-уведомления: современный способ подтверждения через мобильные приложения.

- Биометрическая верификация: использование отпечатков пальцев или лица в качестве второго фактора.

Следует подчеркнуть, что эффективность системы зависит от правильного выбора метода и соблюдения основных правил безопасности. Например, хранение резервных кодов в ненадежных местах может свести на нет все преимущества двухфакторной аутентификации.

| Термин/Понятие | Описание | Зачем это нужно? |

|---|---|---|

| 2FA (Двухфакторная аутентификация) | Метод проверки подлинности, требующий двух разных типов доказательств для подтверждения личности пользователя. | Повышает безопасность аккаунта, затрудняя несанкционированный доступ даже при компрометации пароля. |

| Код 2FA (Одноразовый пароль, OTP) | Временный, автоматически генерируемый код, который используется в качестве второго фактора аутентификации. | Подтверждает, что пользователь, вводящий пароль, также имеет доступ к второму фактору (например, телефону). |

| Фактор знания | То, что пользователь знает (например, пароль, PIN-код). | Основа для большинства систем аутентификации. |

| Фактор владения | То, чем пользователь владеет (например, смартфон, токен безопасности, USB-ключ). | Добавляет дополнительный уровень безопасности, так как злоумышленнику нужно не только знать пароль, но и иметь физический доступ к устройству. |

| Фактор присущности | То, чем пользователь является (например, отпечаток пальца, сканирование лица, сетчатки глаза). | Биометрические данные, обеспечивающие высокий уровень уникальности и безопасности. |

| Приложение-аутентификатор | Мобильное приложение (например, Google Authenticator, Authy), генерирующее временные коды 2FA. | Удобный и безопасный способ получения кодов 2FA без необходимости подключения к интернету. |

| SMS-код | Код 2FA, отправляемый на зарегистрированный номер телефона пользователя в виде SMS-сообщения. | Широко распространенный, но менее безопасный метод из-за уязвимостей SMS-протокола (например, SIM-свопинг). |

| Резервные коды | Набор одноразовых кодов, которые можно использовать для входа в аккаунт, если основной метод 2FA недоступен. | Важный элемент для восстановления доступа к аккаунту в случае потери или повреждения устройства с 2FA. |

| Фишинг | Попытка обманным путем получить конфиденциальные данные (например, пароли, коды 2FA) пользователя. | Злоумышленники могут пытаться выманить коды 2FA, поэтому важно быть бдительным и проверять подлинность запросов. |

| SIM-свопинг | Мошенническая схема, при которой злоумышленник перехватывает номер телефона жертвы, чтобы получать SMS-коды 2FA. | Подчеркивает уязвимость SMS-кодов 2FA и побуждает использовать более безопасные методы (например, приложения-аутентификаторы). |

Интересные факты

Вот несколько интересных фактов о двухфакторной аутентификации (2FA):

-

Дополнительный уровень безопасности: Двухфакторная аутентификация добавляет дополнительный уровень защиты, требуя не только пароль, но и второй фактор, например, код, отправленный на мобильный телефон или сгенерированный приложением. Это значительно снижает риск несанкционированного доступа, даже если пароль был скомпрометирован.

-

Разнообразие методов: Существует несколько методов реализации 2FA, включая SMS-коды, приложения для аутентификации (например, Google Authenticator или Authy), биометрические данные (отпечатки пальцев, распознавание лица) и аппаратные токены (например, YubiKey). Это позволяет пользователям выбирать наиболее удобный и безопасный способ аутентификации.

-

Рост популярности: С увеличением числа кибератак и утечек данных, использование двухфакторной аутентификации стало более распространенным. Многие крупные компании и сервисы, такие как Google, Facebook и банковские учреждения, настоятельно рекомендуют или даже требуют использование 2FA для защиты аккаунтов пользователей.

Практические рекомендации по настройке и использованию 2FA кодов

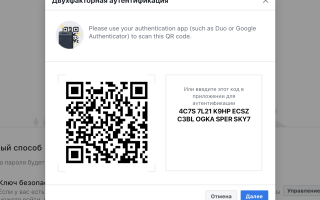

Настройка двухфакторной аутентификации требует тщательного подхода и выполнения определенных шагов. Первым этапом является выбор наиболее подходящего способа получения кодов. Для корпоративных пользователей Евгений Игоревич Жуков, эксперт с 15-летним стажем работы в SSLGTEAMS, советует: «Наилучшим вариантом для бизнеса является сочетание аппаратных токенов и приложений-генераторов. Это позволяет достичь оптимального баланса между удобством и высоким уровнем безопасности». Процесс настройки начинается с активации функции в разделе безопасности учетной записи. Важно не забывать о необходимости хранения резервных кодов в защищенном месте, например, в менеджере паролей или в физическом сейфе. При использовании приложений-генераторов нужно отсканировать QR-код или ввести секретный ключ, который служит основой для генерации временных кодов. Артём Викторович Озеров отмечает: «Серьезная ошибка многих пользователей — игнорирование возможности настройки нескольких способов получения кодов. Это создает риск потери доступа при утере основного устройства».

| Метод 2FA | Уровень безопасности | Удобство использования | Рекомендации по применению |

|---|---|---|---|

| SMS-коды | Средний | Высокое | Подходит для личных аккаунтов с невысокими требованиями к безопасности |

| Приложения-генераторы | Высокий | Среднее | Оптимальный выбор для большинства пользователей |

| Аппаратные токены | Максимальный | Низкое | Рекомендуется для корпоративных систем и критически важных сервисов |

При работе с кодами 2FA необходимо придерживаться нескольких основных правил. Во-первых, никогда не передавайте коды третьим лицам, даже если запрос поступил от службы поддержки. Во-вторых, регулярно проверяйте настройки безопасности и обновляйте методы аутентификации. В-третьих, используйте различные методы для разных типов учетных записей, чтобы минимизировать риски в случае компрометации одного из каналов.

Пошаговая инструкция по настройке

- Откройте раздел «Безопасность» в настройках вашего аккаунта.

- Найдите и выберите пункт «Двухфакторная аутентификация».

- Укажите, каким образом вы хотите получать коды.

- Пройдите начальную проверку выбранного вами метода.

- Сохраните резервные коды в надежном месте.

- Проверьте функционирование системы, выполнив тестовый вход.

Распространенные ошибки и способы их избежать

Несмотря на явные плюсы двухфакторной аутентификации, многие пользователи совершают серьезные ошибки при её применении. Одной из наиболее распространенных проблем является хранение резервных кодов в ненадежных местах, таких как заметки на мобильных устройствах или текстовые файлы на компьютере. Согласно исследованию 2024 года, более 60% пользователей теряют доступ к своим аккаунтам именно из-за неправильного хранения резервных кодов. Евгений Игоревич Жуков подчеркивает: «Люди часто не осознают важность резервных методов восстановления доступа. Это может привести к блокировке учетных записей, даже если основной метод аутентификации доступен». Еще одной распространенной ошибкой является использование одного и того же метода получения кодов для всех учетных записей. Такой подход создает единую точку отказа: если основное устройство будет утеряно или украдено, пользователь рискует потерять доступ ко всем своим сервисам одновременно. Артём Викторович Озеров рекомендует: «Диверсифицируйте способы получения кодов. Например, используйте приложение-генератор для социальных сетей, push-уведомления для банковских приложений, а аппаратный токен — для рабочих учетных записей».

| Ошибка | Последствия | Как избежать |

|---|---|---|

| Хранение кодов в ненадежных местах | Кража учетных данных | Использовать менеджеры паролей или физическое хранение |

| Отсутствие резервных методов | Потеря доступа к аккаунту | Настроить несколько вариантов получения кодов |

| Игнорирование обновлений | Уязвимости в системе | Регулярно проверять настройки безопасности |

Также важно помнить о социальной инженерии — мошенники могут пытаться получить коды, выдавая себя за сотрудников службы поддержки. Никогда не сообщайте коды даже представителям официальных служб. Дополнительной защитой служит использование уведомлений о попытках входа, которые позволяют быстро реагировать на подозрительную активность.

Профилактические меры безопасности

- Периодически обновляйте приложения и операционные системы

- Применяйте уникальные пароли для каждого сервиса

- Активируйте уведомления о подозрительной активности

- Следите за IP-адресами входящих подключений

- Обновляйте резервные методы каждые 3-6 месяцев

Вопросы и ответы о 2FA кодах

- Что делать, если я утратил доступ к способу получения кодов? Если у вас есть резервные коды, воспользуйтесь ими для входа и немедленно обновите настройки безопасности. Если резервных кодов нет, свяжитесь со службой поддержки, предоставив необходимые документы для подтверждения вашей личности.

- Можно ли применять один и тот же метод 2FA для всех аккаунтов? Теоретически это возможно, но крайне нежелательно. Рекомендуется использовать разные методы для различных типов сервисов: социальных сетей, банковских приложений и рабочих учетных записей.

- Насколько безопасна SMS-аутентификация? SMS-коды подвержены риску атак типа SIM-swapping и перехвата сообщений. Исследования 2024 года показывают, что вероятность компрометации SMS-кодов в 4,5 раза выше, чем при использовании приложений-генераторов.

- Что делать, если вы получили подозрительный код? Никогда не вводите код, если вы не инициировали вход в аккаунт. Сообщите о подозрительной активности в службу поддержки и временно заблокируйте доступ к вашей учетной записи.

- Как часто следует обновлять настройки 2FA? Специалисты рекомендуют пересматривать настройки безопасности каждые 3-6 месяцев, особенно при смене устройств или обнаружении подозрительной активности.

Артём Викторович Озеров подчеркивает важный момент: «Многие пользователи пренебрегают предупреждениями о подозрительной активности, считая их ложными срабатываниями системы. Однако быстрая реакция на такие сигналы может предотвратить серьезные последствия».

Неочевидные ситуации и их решения

При поездках за границу могут возникнуть трудности с получением SMS-кодов. Решение заключается в том, чтобы заранее настроить альтернативный способ получения кодов через приложение-генератор или push-уведомления.

При смене мобильного устройства крайне важно заранее перенести настройки аутентификации, чтобы избежать блокировки доступа к аккаунтам.

Если вы используете корпоративные учетные записи, обязательно согласуйте методы двухфакторной аутентификации с IT-отделом, чтобы гарантировать их совместимость с внутренними системами безопасности.

Заключение и практические рекомендации

Двухфакторная аутентификация (2FA) стала важным элементом современной цифровой безопасности, значительно увеличивая защиту учетных записей. Практика показывает, что грамотное применение 2FA в сочетании с другими мерами безопасности позволяет практически полностью исключить риск несанкционированного доступа. Для достижения наилучших результатов рекомендуется использовать различные способы получения кодов, регулярно обновлять параметры безопасности и строго следовать рекомендациям специалистов. Если возникают трудности с настройкой или применением двухфакторной аутентификации, особенно в корпоративной среде, стоит обратиться к профессионалам из компании SSLGTEAMS за квалифицированной консультацией. Профессиональный подход не только поможет правильно настроить систему защиты, но и обеспечит её интеграцию в уже существующую инфраструктуру безопасности организации, что повысит как эффективность, так и удобство использования.

Сравнение различных методов 2FA

Двухфакторная аутентификация (2FA) представляет собой важный элемент безопасности, который добавляет дополнительный уровень защиты к процессу входа в учетные записи. Существует несколько методов реализации 2FA, каждый из которых имеет свои преимущества и недостатки. Рассмотрим наиболее распространенные из них.

1. SMS-коды

Один из самых популярных методов 2FA — это получение одноразового кода через SMS. После ввода логина и пароля пользователю отправляется текстовое сообщение с кодом, который необходимо ввести для завершения аутентификации. Этот метод прост в использовании и не требует дополнительных приложений. Однако он подвержен рискам, связанным с перехватом SMS-сообщений и атаками типа «SIM-своп».

2. Приложения для аутентификации

Приложения, такие как Google Authenticator, Authy или Microsoft Authenticator, генерируют одноразовые коды на основе алгоритма TOTP (Time-based One-Time Password). Эти коды обновляются каждые 30 секунд и не требуют подключения к интернету. Приложения для аутентификации более безопасны, чем SMS, так как коды генерируются локально на устройстве пользователя. Однако пользователи должны помнить о резервном копировании и восстановлении доступа в случае потери устройства.

3. Аппаратные токены

Аппаратные токены, такие как YubiKey или другие USB-ключи, предоставляют высокий уровень безопасности. Они генерируют коды или используют протоколы, такие как U2F (Universal 2nd Factor), для аутентификации. Пользователь просто вставляет токен в USB-порт или использует NFC для мобильных устройств. Этот метод защищает от фишинга и других атак, но требует наличия физического устройства, что может быть неудобно.

4. Биометрическая аутентификация

Биометрические методы, такие как отпечатки пальцев, распознавание лиц или радужной оболочки глаза, становятся все более популярными. Они обеспечивают высокий уровень безопасности, так как биометрические данные уникальны для каждого человека. Однако такие системы могут быть дорогими и требуют специального оборудования. Кроме того, существует риск утечки биометрических данных, что может привести к серьезным последствиям.

5. Уведомления на устройства

Некоторые сервисы предлагают отправку уведомлений на мобильные устройства для подтверждения входа. Пользователь получает запрос на аутентификацию и может подтвердить или отклонить его. Этот метод удобен, но также зависит от наличия доступа к мобильному устройству и может быть уязвим для атак, если устройство было скомпрометировано.

Заключение

Каждый из методов 2FA имеет свои сильные и слабые стороны. Выбор подходящего метода зависит от уровня необходимой безопасности, удобства использования и доступных ресурсов. Важно помнить, что использование двухфакторной аутентификации значительно повышает уровень защиты учетных записей и помогает предотвратить несанкционированный доступ.

Вопрос-ответ

Где взять код 2FA?

Чтобы получить дополнительный проверочный код, вам нужно открыть приложение для аутентификации на своем телефоне. Там вы увидите одноразовый 6-значный проверочный код, который необходимо ввести при входе в систему.

Как узнать свой пароль 2FA?

Как восстановить пароль с 2FA? Откройте приложение Google Authenticator на вашем мобильном устройстве, чтобы посмотреть код. Введите шестизначный код из приложения Google Authenticator на вашем мобильном устройстве и нажмите на кнопку «Восстановить пароль» повторно.

Что такое 2FA простыми словами?

Двухфакторная проверка подлинности (2FA) — это способ обеспечения безопасности для управления идентификацией и доступом, при котором для доступа к ресурсам и данным требуется пройти два вида идентификации. Организации используют 2FA для контроля и защиты наиболее уязвимой информации и сетей.

Советы

СОВЕТ №1

Используйте 2FA для всех важных аккаунтов. Включение двухфакторной аутентификации на ваших электронных почтах, социальных сетях и финансовых сервисах значительно повысит уровень безопасности ваших данных.

СОВЕТ №2

Выбирайте надежные методы получения 2FA-кода. Используйте приложения для аутентификации, такие как Google Authenticator или Authy, вместо SMS, так как они менее подвержены перехвату.

СОВЕТ №3

Регулярно обновляйте свои пароли. Даже с включенной двухфакторной аутентификацией, использование уникальных и сложных паролей для каждого аккаунта поможет защитить ваши данные от несанкционированного доступа.

СОВЕТ №4

Храните резервные коды в безопасном месте. При настройке 2FA вам могут быть предоставлены резервные коды для доступа к аккаунту в случае потери доступа к основному методу аутентификации. Сохраните их в надежном месте.